Hacker ouvert

Publié à 17h54 par Maître Lupin et Capt. Hannibal sous Croyances et dogmes, Lois et règles

Comment apprendre à penser en dehors de la boîte ? L’analyse des systèmes profite de la curiosité et de la passion des hackers, ces bidouilleurs qui peuvent user de leur créativité aussi bien pour traquer les limitations des codes que pour proposer des solutions aux problèmes abordés sous un angle trop réducteur. Sur ce blog, nous déploierons nous aussi cette approche pour renforcer notre esprit critique : lançons notre opération “hacker ouvert” !

“We fail to think out of the box because we don’t know how big the box really is”

Dan Gilbert, Stumbling on Happiness

1. Un modèle d’analyse des systèmes

Face à un système (machine, outil, dispositif, ensemble de lois, de règles ou de processus…), on peut se poser un ensemble de questions classiques :

- Fonctionnement : quelles sont les règles de fonctionnement du système ? Quelle logique décrit son activité ? A quel code se conforme-t-il ? A quelle injonction répond l’action ?

- But : pour quoi le système a-t-il été conçu ? Quelle est sa fonction ou son objectif ? Comment a-t-il été créé, ou comment s’est-il lui-même créé ?

- Conditions d’utilisation : dans quel contexte doit-il être utilisé ? Comment s’en servir ?

- Agents : pour qui le système a-t-il été conçu ? Par qui ?

Nous sommes guidés en cela par la méthode des 5W (Who, What, Where, When & Why), ou “QQOQCCP” (!), technique de questionnement enseignée dans les écoles de journalisme pour interroger les évènements et rendre compte des faits de façon pertinente. Sauf qu’en nous autorisant un peu de créativité dans l’étude des systèmes, la curiosité a tôt fait de nous mener à des questions plus iconoclastes :

- Dérives : quelles sont les évolutions possibles du système ? Quelle situation peut-il provoquer, et quels résultats peut-il produire ? A quoi donc risque-t-on d’aboutir ?

- Contrôles : quels garde-fous ont-ils été mis en place pour atténuer voire empêcher les effets négatifs ou indésirables ?

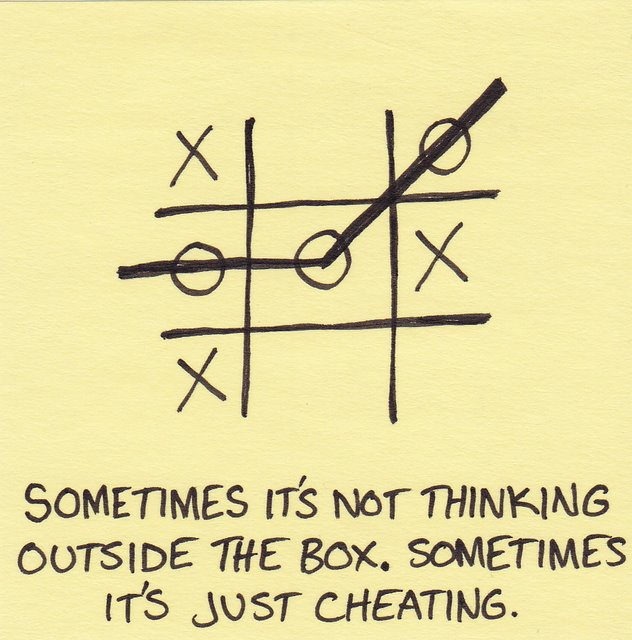

- Bidouillabilité : comment utiliser le système à autre chose que ce pour quoi il a été initialement prévu ? Quels usages non conventionnels peut-on proposer ?

- Alternatives : comment arriver différemment au but ? Si le système affiche ouvertement un objectif, par quels autres moyens pourrait-il être atteint ?

D’où, plus généralement, derrière ces quatre questions D-C-B-A : qu’est-ce qui n’a pas été prévu dans l’utilisation du système ? Comment peut-il être détourné (des intentions de ses créateurs, de son usage initial, etc.) ?

Le grand détournement : la classe à la française

2. Gagner l’esprit du hacker

L’attitude consistant à poser ces questions qui dérangent, et s’efforcer de leur trouver des réponses, nous la décrirons comme étant celle du “hacker”. Loin de la définition courante d’un pirate informatique rompu aux techniques d’intrusion dans les systèmes de sécurité les plus complexes, le hacker des origines est un individu curieux passionné par l’analyse des systèmes, en quête d’une façon ingénieuse de contourner un obstacle technique. Innovant et créatif, mû par l’envie d’apprendre et de se dépasser, il se montre soucieux de comprendre le mode de fonctionnement de n’importe quelle “boîte noire” (c’est agaçant, non, tous ces produits ou services que nous sommes forcés de consommer sans savoir ce qu’ils recèlent ? Et nous ne visons pas les cadeaux empoisonnés des messieurs Bill G., Steve J. et Mark Z. en particulier…).

Il rejette de fait la soumission à la logique d’un système et l’acceptation aveugle des règles plus ou moins écrites : la quête de connaissance est aussi défi à l’autorité et à la centralisation. De nos jours, le discours de ceux qui se revendiquent hackers exprime une certaine philosophie du partage et de l’échange d’information (idéalement libre, gratuite, accessible à tous…). Une grande place est également accordée à l’autonomie et l’appropriation de la technologie par les individus, à la convivialité et la capacité à faire par soi-même (DIY, ou Do It Yourself!).

Au premier titre des croyances irréductibles des hackers, de celles qui conditionnent la vision du monde et dont découle l’action : l’idée que tout système, tout ensemble de règles, peut être hacké. Quelle que soit la construction intellectuelle présidant à la conception ou au maintien de la logique du système, il existe une façon d’obtenir ce que le système propose d’une autre façon que ce qui était prévu, ou bien d’obtenir tout autre chose que ce qui était prévu. Dès lors, si l’on étend l’acception de “système” à l’ensemble des mécanismes de la vie humaine (de la Constitution au fonctionnement de notre corps), l’approche hacker offre d’infinies possibilités.

3. Pensée créative, pour le meilleur et pour le pire

Sur ce blog, nous ferons entre autres cela, de l’étude décomplexée de systèmes au sens large. Nous avions déjà abordé le thème d’une manière détournée, au travers de notre notion de négociation des croyances (à quel “monde” nous donne accès notre système de croyances ?). Nous allons encore étendre notre champ d’étude en nous penchant sur les systèmes d’incitation, les principes et les lois… Mais aussi le langage. Pour nous, les proverbes, conventions et autres grands principes ne sont que des croyances limitantes, des systèmes de faible complexité, propices à une analyse de “dérives” : quels sont les effets plus ou moins désirables de l’acceptation, de la répétition ou bien de l’application de ces idées peu évoluées ? Affaire à suivre.

Car, même si nous n’abordons pas les aspects les plus sulfureux du hacking (non, vous n’apprendrez pas ici à pénétrer le site du FBI), nous soulignerons que la recherche des limitations d’un système peut être motivée par des intentions opposées :

- d’un côté, l’envie de comprendre et d’améliorer le système (si possible collectivement), ou bien de résoudre des problèmes

- de l’autre, la volonté d’user de la connaissance des failles du système à son profit, à des fins de manipulation (voir The Art of Deception et cette discipline douteusement nommée “ingénierie sociale”) ou d’enrichissement personnel, c’est-à-dire en vue d’obtenir plus que ce à quoi le système est censé nous donner droit (oui, même si c’est juste une excuse pour ne plus traîner en Syrie !)

Les “spécialistes” les moins scrupuleux s’appuieront sur leur connaissance des codes et sur l’asymétrie d’information entre vous et eux pour parvenir à leurs fins. Pour mettre à jour leurs trucs, et se prémunir contre leurs entourloupes, notre approche ne se cantonnera pas à l’étude passive des systèmes. Dans une démarche proactive, plus offensive, nous nous efforcerons également de montrer comment user des ressources d’un système pour atteindre nos buts.

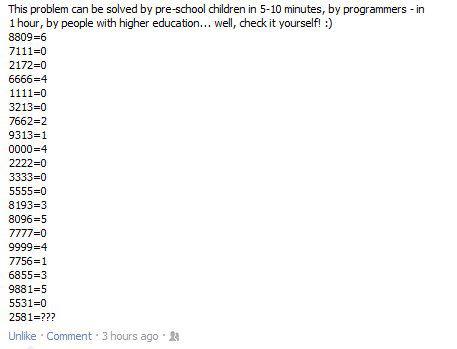

En cadeau, une énigme qui tourne pas mal sur internet, en ce moment... Mais des enfants peuvent-ils vraiment la résoudre en moins de 10 minutes ?

Conclusion

- Tournicoti, tournicotons, tout est affaire de boîte et de tour de main : on sort de la boîte (noire) en apprenant à tourner autour, à la voir sous tous les angles, à la retourner, puis la détourner

- Le hacker envisage chaque objet d’étude, même le plus structuré, comme inévitablement faillible, mais aussi porteur de potentialités insoupçonnées

- Ceux qui maîtrisent les codes et connaissent les systèmes useront de leur savoir soit pour exploiter les failles à leur avantage, soit pour améliorer les systèmes ; suivant leurs intentions, ils apporteront des solutions innovantes à des problèmes complexes, ou ne chercheront qu’à abuser des situations et des individus

- Sur ce blog, animés par la démarche de questionnement propre aux hackers, nous mènerons nous-mêmes deux types d’opération : d’un côté l’étude des limites des systèmes (approche Tesla), et de l’autre le contournement d’obstacles pour atteindre nos buts (approche Hannibal)

Sources et liens pour aller plus loin :

- Le texte mythique d’Eric S. Raymond : How To Become a Hacker (traduit en français ici)

- L’éthique et la philosophie hacker sur Web-Utopia (dont une traduction du Hacker Manifesto)

- Le folklore hacker et, entre autres, le rôle joué par le MIT

- Une histoire des grands “piratages” de l’histoire

- Quelques portraits récents de hacker dans le Nouvel Obs

- La présentation TED de Gever Tulley, fondateur d’une école de “bidouille”

- Et trop d’articles pour que nous les citions tous, sur le passionnant site InternetActu.net, à commencer par les écrits de Rémi Sussan et Jean-Marc Manach

Auteurs : Maître Lupin et Capt. Hannibal

Tags : analyse des systèmes, hacker, hacking, pensée créative, pensée latérale, système

2 😉